Ich versuche mit PB eine bestimmte Memory-Adresse eines anderen (aktuell laufenden) Programms in eine Variable zu kriegen.

Dachte mir zuerst, PeekS wäre mein Freund... aber dort kann ich ja nur auf mit AllocateMemory erstellte Memory-Bereiche zugreifen, nicht aber auf frei definierbare!

Zur Erklärung:

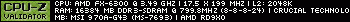

- Mit "RAM Cheat" (separates "Hilfs"-Programm) finde ich raus, welche Memory Adresse ich einlesen möchte, z.B. "0334CF8C".

- Dann möchte ich mit PB zwei Bytes ab dieser Adresse als ASCII/String einlesen.

Text$ = PeekS(0334CF8C, 4) klappt leider definitiv nicht

Bin dankbar für jeden noch so kleine Hinweis!